Op it mêd fan netwurkfeiligens spylje Intrusion Detection System (IDS) en Intrusion Prevention System (IPS) in wichtige rol. Dit artikel sil har definysjes, rollen, ferskillen en tapassingsscenario's djip ûndersykje.

Wat is IDS (Intrusion Detection System)?

Definysje fan IDS

Intrusion Detection System is in befeiligingstool dat netwurkferkear kontrolearret en analysearret om mooglike kweade aktiviteiten of oanfallen te identifisearjen. It siket nei hantekeningen dy't oerienkomme mei bekende oanfalspatroanen troch netwurkferkear, systeemlogs en oare relevante ynformaasje te ûndersiikjen.

Hoe IDS wurket

IDS wurket benammen op de folgjende manieren:

HântekeningdeteksjeIDS brûkt in foarôf definieare hantekening fan oanfalspatroanen foar oerienkomst, fergelykber mei firusscanners foar it opspoaren fan firussen. IDS jout in warskôging as ferkear funksjes befettet dy't oerienkomme mei dizze hantekeningen.

AnomaliedeteksjeDe IDS kontrolearret in basisline fan normale netwurkaktiviteit en jout warskôgings as it patroanen ûntdekt dy't signifikant ferskille fan normaal gedrach. Dit helpt om ûnbekende of nije oanfallen te identifisearjen.

ProtokolanalyseIDS analysearret it gebrûk fan netwurkprotokollen en detektearret gedrach dat net oerienkomt mei standertprotokollen, en identifisearret sa mooglike oanfallen.

Soarten IDS

Ofhinklik fan wêr't se ynset wurde, kinne IDS'en wurde ferdield yn twa haadtypen:

Netwurk-ID's (NIDS)Yn in netwurk ynset om al it ferkear dat troch it netwurk streamt te kontrolearjen. It kin sawol netwurk- as transportlaachoanfallen detektearje.

Host-ID's (HIDS)Ynset op ien host om systeemaktiviteit op dy host te kontrolearjen. It is mear rjochte op it opspoaren fan oanfallen op hostnivo lykas malware en abnormaal brûkersgedrach.

Wat is IPS (Intrusion Prevention System)?

Definysje fan IPS

Ynbraakprevinsjesystemen binne befeiligingsark dy't proaktive maatregels nimme om potinsjele oanfallen te stopjen of te ferdigenjen nei't se ûntdutsen binne. Yn ferliking mei IDS is IPS net allinich in ark foar tafersjoch en warskôging, mar ek in ark dat aktyf yngripe kin en potinsjele bedrigingen foarkomme kin.

Hoe IPS wurket

IPS beskermet it systeem troch aktyf kwea-aardich ferkear te blokkearjen dat troch it netwurk streamt. It wichtichste wurkprinsipe omfettet:

Oanfalsferkear blokkearjeAs IPS potinsjeel oanfalsferkear detektearret, kin it direkte maatregels nimme om te foarkommen dat dit ferkear it netwurk ynkomt. Dit helpt fierdere fersprieding fan 'e oanfal te foarkommen.

De ferbiningsstatus weromsetteIPS kin de ferbiningsstatus dy't ferbûn is mei in potinsjele oanfal weromsette, wêrtroch't de oanfaller twongen wurdt om de ferbining opnij te meitsjen en sa de oanfal ûnderbrutsen wurdt.

Firewallregels oanpasseIPS kin firewallregels dynamysk oanpasse om spesifike soarten ferkear te blokkearjen of ta te stean om oan te passen oan bedrigingssituaasjes yn realtime.

Soarten IPS

Lykas IDS kin IPS wurde ferdield yn twa haadtypen:

Netwurk-IPS (NIPS)Yn in netwurk ynset om oanfallen yn it heule netwurk te kontrolearjen en te ferdigenjen tsjin oanfallen. It kin ferdigenje tsjin oanfallen op 'e netwurklaach en transportlaach.

Host-IPS (HIPS)Ynset op ien host om krekter ferdigeningswurken te bieden, benammen brûkt om te beskermjen tsjin oanfallen op hostnivo lykas malware en exploit.

Wat is it ferskil tusken in ynbraakdeteksjesysteem (IDS) en in ynbraakprevinsjesysteem (IPS)?

Ferskillende manieren fan wurkjen

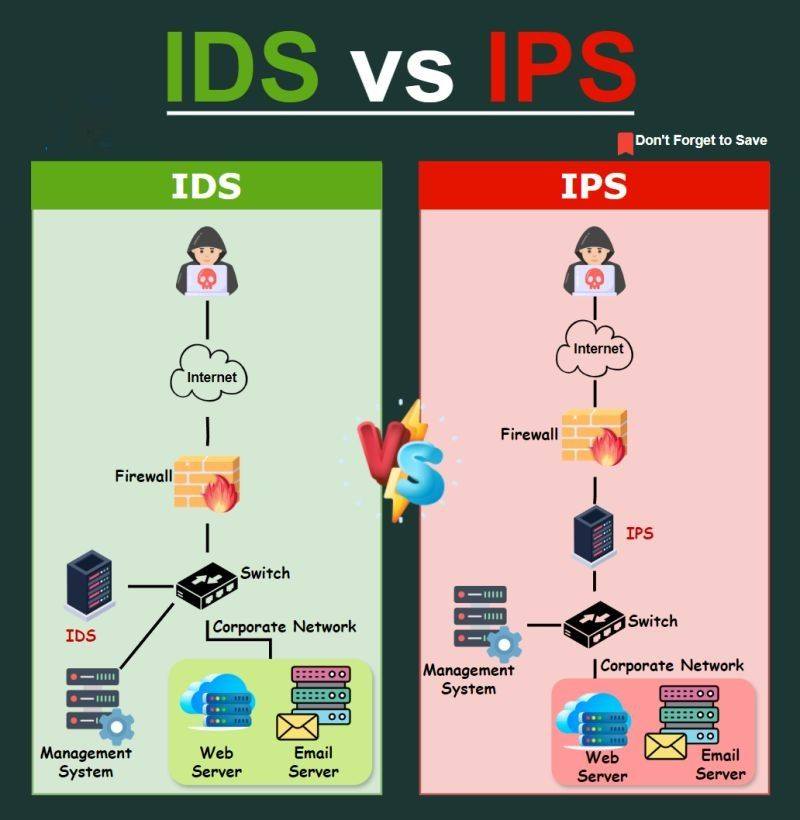

IDS is in passyf tafersjochsysteem, benammen brûkt foar deteksje en alarm. Yn tsjinstelling, IPS is proaktyf en yn steat om maatregels te nimmen om te ferdigenjen tsjin potinsjele oanfallen.

Risiko- en effektferliking

Troch it passive karakter fan IDS kin it misse of falske positive resultaten jaan, wylst de aktive ferdigening fan IPS kin liede ta freonlik fjoer. Der is in needsaak om risiko en effektiviteit yn lykwicht te bringen by it brûken fan beide systemen.

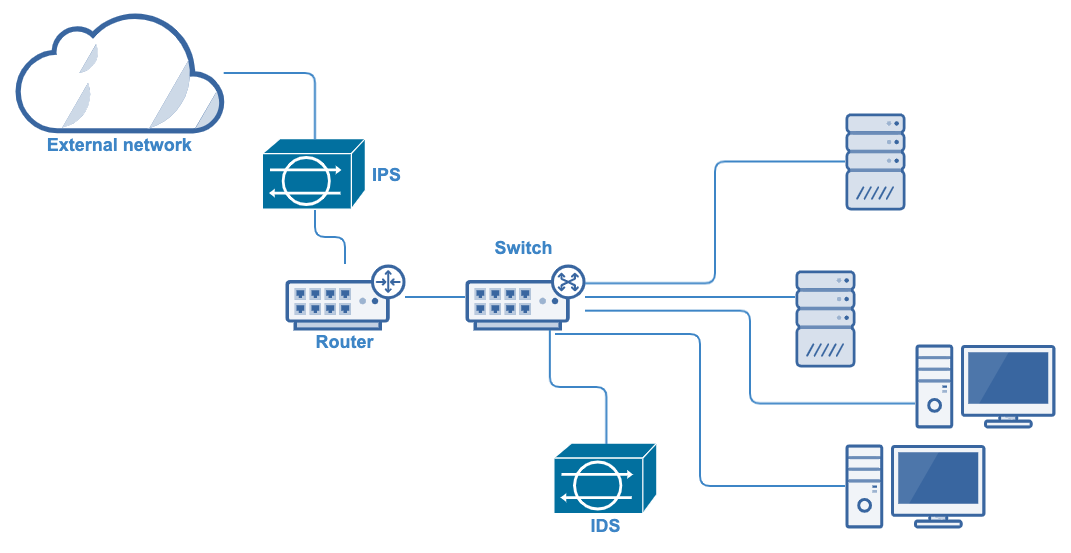

Ferskillen yn ynset en konfiguraasje

IDS is meastentiids fleksibel en kin op ferskate lokaasjes yn it netwurk ynset wurde. Yn tsjinstelling dêrmei fereasket de ynset en konfiguraasje fan IPS mear soarchfâldige planning om ynterferinsje mei normaal ferkear te foarkommen.

Yntegreare tapassing fan IDS en IPS

IDS en IPS folje inoar oan, wêrby't IDS tafersjoch hâldt en warskôgings jout en IPS proaktive ferdigeningsmaatregels nimt as it nedich is. De kombinaasje dêrfan kin in wiidweidiger ferdigeningsline foar netwurkfeiligens foarmje.

It is essinsjeel om de regels, hantekeningen en bedrigingsyntelliginsje fan IDS en IPS regelmjittich by te wurkjen. Cyberbedrigingen binne konstant yn ûntwikkeling, en tydlike updates kinne it fermogen fan it systeem om nije bedrigingen te identifisearjen ferbetterje.

It is krúsjaal om de regels fan IDS en IPS oan te passen oan de spesifike netwurkomjouwing en easken fan 'e organisaasje. Troch de regels oan te passen kin de krektens fan it systeem ferbettere wurde en kinne falske positiven en freonlike ferwûnings fermindere wurde.

IDS en IPS moatte yn realtime kinne reagearje op potinsjele bedrigingen. In rappe en krekte reaksje helpt oanfallers te ûntmoedigjen om mear skea oan it netwurk te feroarsaakjen.

Kontinue kontrôle fan netwurkferkear en begryp fan normale ferkearspatroanen kin helpe om de anomaliedeteksjekapasiteit fan IDS te ferbetterjen en de mooglikheid fan falske positiven te ferminderjen.

Fyn rjochtsNetwurkpakketmakelaarom te wurkjen mei jo IDS (Intrusion Detection System)

Fyn rjochtsInline Bypass Tap Switchom te wurkjen mei jo IPS (Intrusion Prevention System)

Pleatsingstiid: 26 septimber 2024